作為一位普通的電腦用家,對於網絡保安問題,可能是一個好專門的課題,我曾經聽過一位朋友說:「我是一個普通的電腦用家,家中用網路設備怎能與大企業相比,大企業用的器材是最新最頂級的,而且又有IT專業人員管理,我現在能夠配置好部ROUTER上到網就已經好厲害!」但你有沒有想過,如果你的家居網絡保安做得不好,就等如將自己的私隱(例如信用卡資料、電郵密碼等等……) 赤裸裸地暴露於大庭廣眾面,雖然一般家庭沒有俱備企業級的網絡防護設備,但可以透過以下的方法來加強WIRELESS ROUTER的安全性,防止駭客輕易地入侵你的家居網絡及盜取你的個人資料。

以下的截圖是取自ASUS RT-AC68U。

網址: https://www.asus.com/hk/Networking/RTAC68U/

1. 定時更新你的WIRELESS ROUTER韌體

很多用家都會在等一次配置Wireless Router時,才會更新Wireless Router韌體,有可能用家怕麻煩,擔心更新韌體後會有很多問題,所以有很多用家都不會定時更新Wireless Router韌體,其實更新韌體的目的大多數是用來修補安全漏洞或程式錯誤、新增功能、提升對硬件資源運用及簡化介面等等…… 因此,我建議每三個月定時檢查或更新你的Wireless Router韌體一次,以確保安全及正常運作。

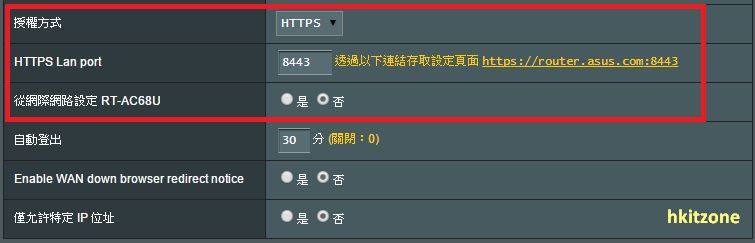

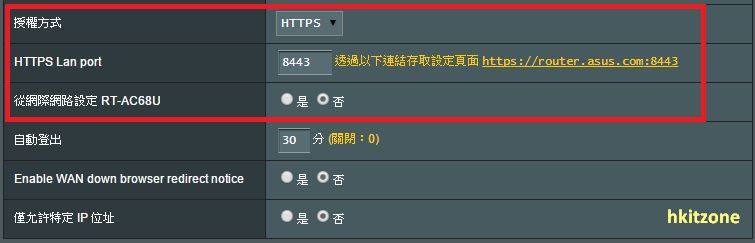

2. 停用遠端管理

有些朋友為了方便都會開啟遠端管理,但如果這個配置不能夠停止,盡可能把它的預設連接埠更改,以防止駭客在遠端攻擊。

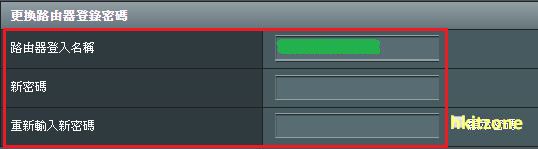

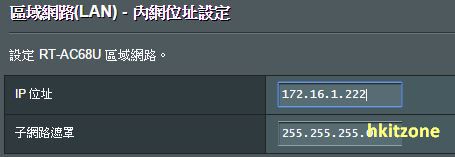

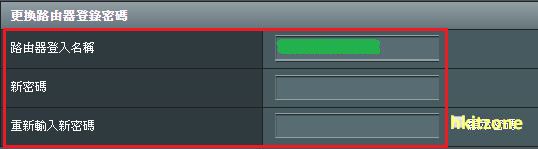

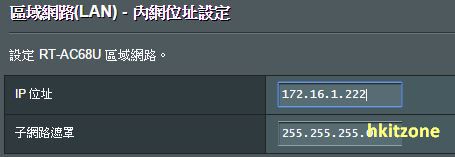

3. 更改預設的管理員名稱、密碼、WIRELESS ROUTER的IP地址及網路段

很多Wireless Router的預設管理員名稱都是admin、root或administrator,建議將管理員名稱更改。

預設管理員的密碼大多數是使用”admin”來作密碼,有些預設密碼甚至會採用沒有密碼即空白,建議使用者採用一個比較複雜的密碼來作管理員密碼,包括留意密碼的長度最少8個位,密碼的組合裡最好包含英文大小楷、數目字及特別符號,例如:P@ssw0rd。

大多數Wireless Router都會使用192.168.0.x 或 192.168.1.x作內部網段,筆者建議使用另一個網段例如172.16.x.x,另外筆者建議不要將Wireless Router的IP地址的最後一組數字位設定為1或者254,因為大多數駭客程式都會使用 .1或 .254來作搜尋目標。

4. 使用HTTPS方式來管理你的Wireless Router

https 相對於http較為安全,它的確保障了「傳輸」之間的隱密性。

5. 禁止管理版面對外開放及禁止使用Wireless存取管理版面

啟動這個選按能夠避免在家居以外的範圍存取你的Wireless Router,倘若有需要對外開放管理版面,筆者建議啟動「僅允許特定IP位址」選項來限制那一個IP地址來存取管理版面,以減低Wireless Router被入侵的風險。

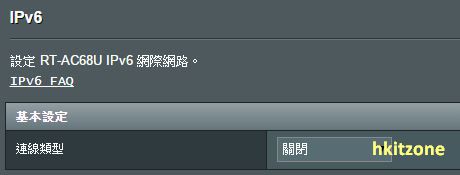

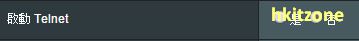

6. 限制進出Wireless Router的流量及服務,停用不必要的服務

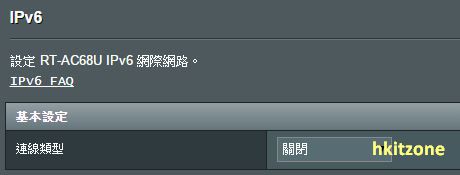

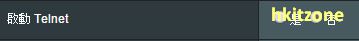

停用一些不必要的服務來減低被入侵的風險,例如uPnP、telnet、IPv6、FTP及Web 服務等等。

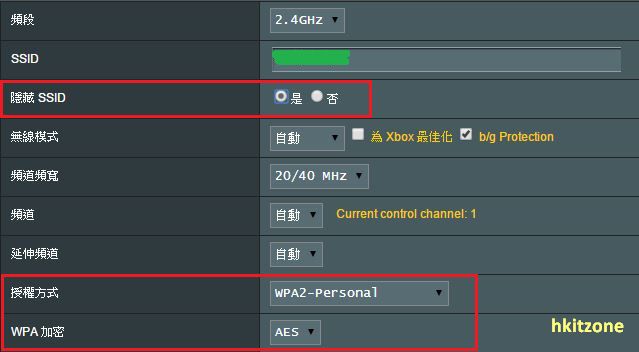

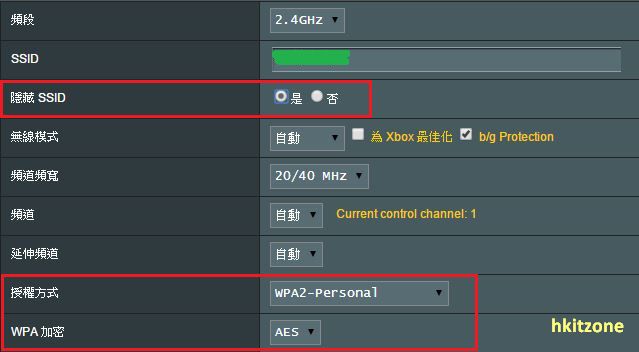

7. 使用WPA2 WiFi加密模式

筆者建議使用目前最新的WPA2來做WiFi的加密模式,而不要使用過往的WEP加密模式,因為WEP的加密模式已經被破解,駭客只需要數分鐘內便能夠破解到WEP密碼,繼而入侵Wireless Router。

8. 停用WPS (WIFI Protected Setup)

由於WPA2設置較為繁瑣,因此Wi-Fi聯盟推出了一個便民的技術:WPS (Wi-Fi Protected Setup,中文名Wi-Fi保護設置) 此技術可以協助用戶快速地設置WPA級別的安全連結,又可避免使用者因為設置繁瑣導致路由器存在於不安全的情況,又保證了加密的強度。如果無線路由器和無線設備均支援WPS,既可以通過WPS快速連結。目前市面上大部分路由器都支援了WPS功能。WPS技術的原理是無線設備在與無線路由器連接時,系統自動生成了一個隨機的8位個人識別號碼(PIN碼),並根據這個8位元PIN碼進行安全的WPA連結,而繞過了WPA密碼驗證環節。如果駭客想入侵Wireless Router,他們只需要破解這個8位PIN碼與無線路由器進行連接。

9. 當使用完管理版面後,請記緊登出,並將Wireless Router自動登出的時間設定到一個合適的水平。

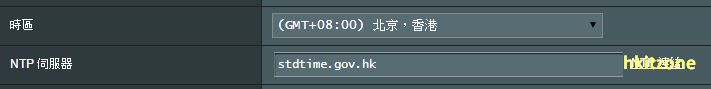

10. 開啟記錄檔

萬一Wireless Router受到不明登入或遭受到字典式密碼入侵時,可以便追查,現在很多Wireless Router也提供遠端記錄伺服器SYSLOG,SYSLOG能夠提供足夠的搜尋工具及支援,能夠讓使用者在長時間內找出Wireless Router的問題所在。

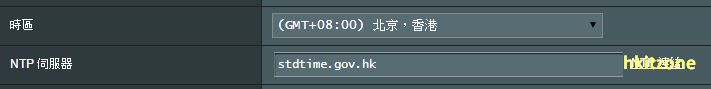

不過需要留意Wireless Router上的日期及時間是不是準確,因此使用者需要配置NTP伺服器,以筆者為例,我的Wireless Router的NTP設定是指向香港天文台stdtime.gov.hk

11. 建立訪客網絡

現在有很多Wireless Router都提供了訪客網絡功能,雖然這個功能對一般家庭用家沒有太大的作用,但如果有一天,你的親戚朋友來到你家作客想用WiFi上網,你也想他們只可以存取Internet而不是你的家用裝置等設置。

12. 千萬不要連接USB硬盤或記憶卡到WIRELESS ROUTER上

筆者一向都選擇停用這個功能,就算使用,都不會儲存一些個人或敏感的資料,避免資料外洩或曝露於INTERNET世界。

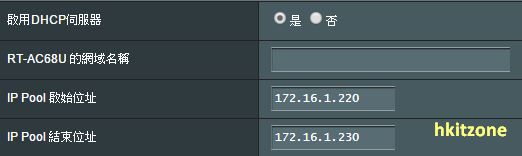

13. 停用或限制DHCP

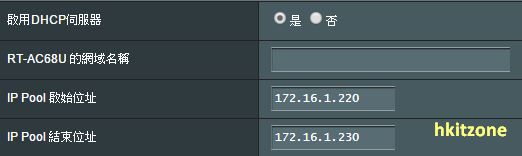

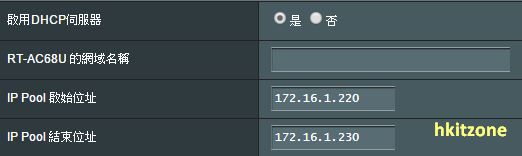

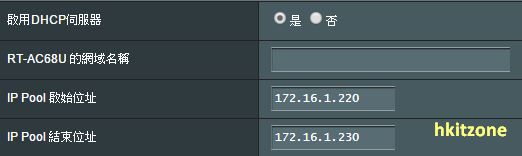

預設Wireless Router會把整個網段(192.168.0.1-192.168.0.254)作為DHCP IP POOL來分配IP地址給無線裝置,但我相信一般家居用家都應該不會擁有超過十多個WiFi裝置同時在家中使用,我建議把這個DHCP IP Pool範圍收窄。

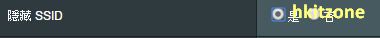

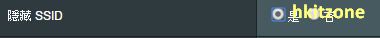

14. 停用SSID廣播

停止SSID廣播,對一些專業的駭客是沒有作用的,但對普通用戶胡亂地連接你家中的Wireless Router是有一些作用。

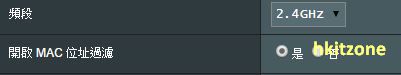

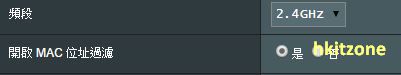

15. 使用MAC地址過濾

與停用SSID廣播相似,但一些專業的駭客能透過複製MAC地址來入侵你的Wireless Router。

以下的截圖是取自ASUS RT-AC68U。

網址: https://www.asus.com/hk/Networking/RTAC68U/

1. 定時更新你的WIRELESS ROUTER韌體

很多用家都會在等一次配置Wireless Router時,才會更新Wireless Router韌體,有可能用家怕麻煩,擔心更新韌體後會有很多問題,所以有很多用家都不會定時更新Wireless Router韌體,其實更新韌體的目的大多數是用來修補安全漏洞或程式錯誤、新增功能、提升對硬件資源運用及簡化介面等等…… 因此,我建議每三個月定時檢查或更新你的Wireless Router韌體一次,以確保安全及正常運作。

2. 停用遠端管理

有些朋友為了方便都會開啟遠端管理,但如果這個配置不能夠停止,盡可能把它的預設連接埠更改,以防止駭客在遠端攻擊。

3. 更改預設的管理員名稱、密碼、WIRELESS ROUTER的IP地址及網路段

很多Wireless Router的預設管理員名稱都是admin、root或administrator,建議將管理員名稱更改。

預設管理員的密碼大多數是使用”admin”來作密碼,有些預設密碼甚至會採用沒有密碼即空白,建議使用者採用一個比較複雜的密碼來作管理員密碼,包括留意密碼的長度最少8個位,密碼的組合裡最好包含英文大小楷、數目字及特別符號,例如:P@ssw0rd。

大多數Wireless Router都會使用192.168.0.x 或 192.168.1.x作內部網段,筆者建議使用另一個網段例如172.16.x.x,另外筆者建議不要將Wireless Router的IP地址的最後一組數字位設定為1或者254,因為大多數駭客程式都會使用 .1或 .254來作搜尋目標。

4. 使用HTTPS方式來管理你的Wireless Router

https 相對於http較為安全,它的確保障了「傳輸」之間的隱密性。

5. 禁止管理版面對外開放及禁止使用Wireless存取管理版面

啟動這個選按能夠避免在家居以外的範圍存取你的Wireless Router,倘若有需要對外開放管理版面,筆者建議啟動「僅允許特定IP位址」選項來限制那一個IP地址來存取管理版面,以減低Wireless Router被入侵的風險。

6. 限制進出Wireless Router的流量及服務,停用不必要的服務

停用一些不必要的服務來減低被入侵的風險,例如uPnP、telnet、IPv6、FTP及Web 服務等等。

7. 使用WPA2 WiFi加密模式

筆者建議使用目前最新的WPA2來做WiFi的加密模式,而不要使用過往的WEP加密模式,因為WEP的加密模式已經被破解,駭客只需要數分鐘內便能夠破解到WEP密碼,繼而入侵Wireless Router。

8. 停用WPS (WIFI Protected Setup)

由於WPA2設置較為繁瑣,因此Wi-Fi聯盟推出了一個便民的技術:WPS (Wi-Fi Protected Setup,中文名Wi-Fi保護設置) 此技術可以協助用戶快速地設置WPA級別的安全連結,又可避免使用者因為設置繁瑣導致路由器存在於不安全的情況,又保證了加密的強度。如果無線路由器和無線設備均支援WPS,既可以通過WPS快速連結。目前市面上大部分路由器都支援了WPS功能。WPS技術的原理是無線設備在與無線路由器連接時,系統自動生成了一個隨機的8位個人識別號碼(PIN碼),並根據這個8位元PIN碼進行安全的WPA連結,而繞過了WPA密碼驗證環節。如果駭客想入侵Wireless Router,他們只需要破解這個8位PIN碼與無線路由器進行連接。

9. 當使用完管理版面後,請記緊登出,並將Wireless Router自動登出的時間設定到一個合適的水平。

10. 開啟記錄檔

萬一Wireless Router受到不明登入或遭受到字典式密碼入侵時,可以便追查,現在很多Wireless Router也提供遠端記錄伺服器SYSLOG,SYSLOG能夠提供足夠的搜尋工具及支援,能夠讓使用者在長時間內找出Wireless Router的問題所在。

不過需要留意Wireless Router上的日期及時間是不是準確,因此使用者需要配置NTP伺服器,以筆者為例,我的Wireless Router的NTP設定是指向香港天文台stdtime.gov.hk

11. 建立訪客網絡

現在有很多Wireless Router都提供了訪客網絡功能,雖然這個功能對一般家庭用家沒有太大的作用,但如果有一天,你的親戚朋友來到你家作客想用WiFi上網,你也想他們只可以存取Internet而不是你的家用裝置等設置。

12. 千萬不要連接USB硬盤或記憶卡到WIRELESS ROUTER上

筆者一向都選擇停用這個功能,就算使用,都不會儲存一些個人或敏感的資料,避免資料外洩或曝露於INTERNET世界。

13. 停用或限制DHCP

預設Wireless Router會把整個網段(192.168.0.1-192.168.0.254)作為DHCP IP POOL來分配IP地址給無線裝置,但我相信一般家居用家都應該不會擁有超過十多個WiFi裝置同時在家中使用,我建議把這個DHCP IP Pool範圍收窄。

14. 停用SSID廣播

停止SSID廣播,對一些專業的駭客是沒有作用的,但對普通用戶胡亂地連接你家中的Wireless Router是有一些作用。

15. 使用MAC地址過濾

與停用SSID廣播相似,但一些專業的駭客能透過複製MAC地址來入侵你的Wireless Router。